炒股大本营(www.dzyb.cn):去中心化借贷协议Onyx Protocol昨(1)日遭受攻击,被窃取1164.5枚ETH,等值约210万美元。根据区块链安全公司PeckShield调查指出,这次的攻击利用的是一个已知的漏洞,即四舍五入问题(rounding issue)。

黑客攻击手法

「四舍五入问题」指的是在区块链借贷协议的实作中,由于固定位数限制,可能会导致资产计算上的小数点后的数值在某些操作中被不恰当地四舍五入,这可能会在计算利息或者交易分割时造成微小的资金损失或增益。在复杂的金融交易中,这种看似微不足道的问题将会被累积起来造成重大影响,如同这次Onyx Protocol损失的210万美元。

具体来说,黑客攻击的方式如下:

首先,oPEPE市场(这是一个代币市场)在没有任何流动性(即没有资金或其他资产支持交易)的情况下被部署了。

在这个空的市场中,黑客通过捐赠资金的方式,使得oPEPE市场得以在其他有流动性的市场上借款。

黑客然后利用已知的四舍五入问题,从这个市场赎回了捐赠的资金。

简而言之,这次攻击利用了一个故意留空的市场,透过捐赠资金创造了借款的假象,并通过四舍五入的漏洞来盗取更多的资金。

团队表示安全无虞与补偿计划

攻击发生后,Onyx协议团队表示他们已经掌握了事态发展,立即封锁了该漏洞,并确认了这次的漏洞并未影响到XCN代币及其合约、XCN的质押池,以及Uniswap上的交易池,这些部分都是安全的。

最新进展公布了Onyx协议团队正在制定补偿计划,他们将提案动用OnyxDAO价值4000万美元的XCN代币资金池,从该资金池中出售XCN代币,用于直接赔偿受黑客攻击影响的用户。

送「乞讨者」23.9枚ETH

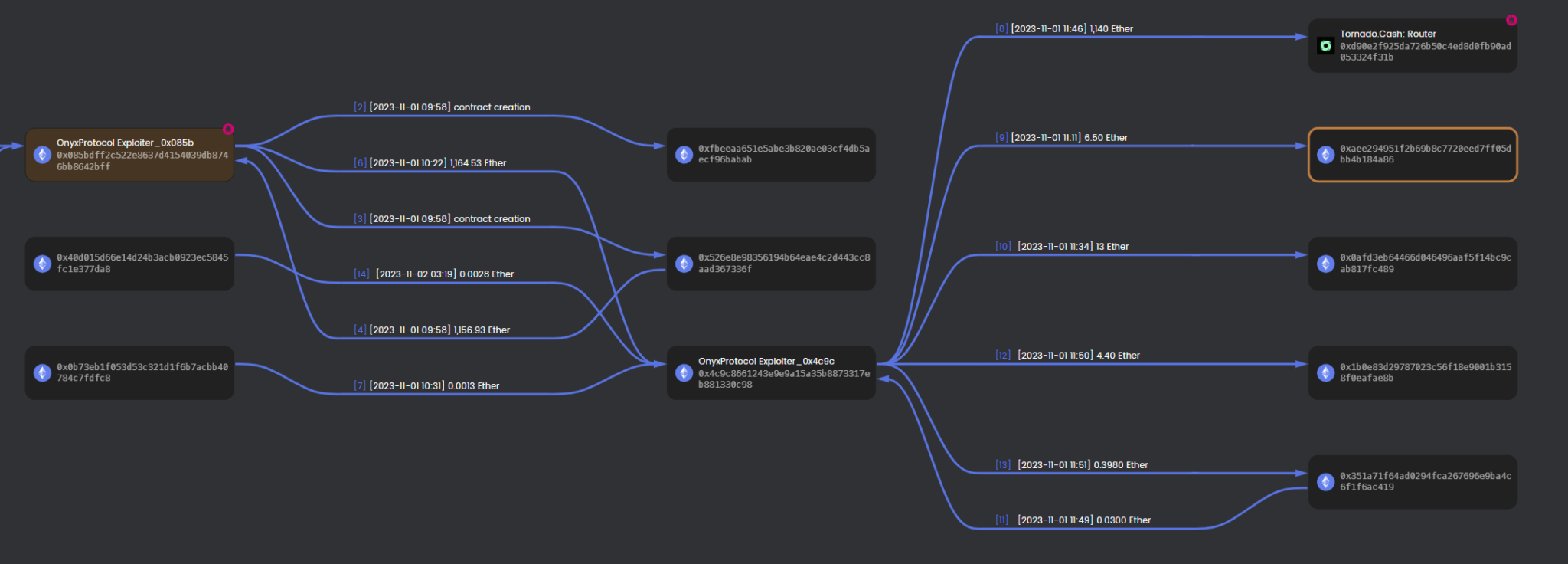

经可视化金流分析平台MetaSleuth追踪黑客地址发现,攻击者随后将资金转移至另一个地址(开头0x4c),并将大部分的资金转移到混币协议TornadoCash,为了隐藏其资金流向。

值得注意的是,约剩余23.9枚ETH攻击者分发至3个地址:

地址开头0xae用户得到6.5枚ETH

地址开头0xae用户得到13枚ETH

地址开头0xae用户得到4.4枚ETH

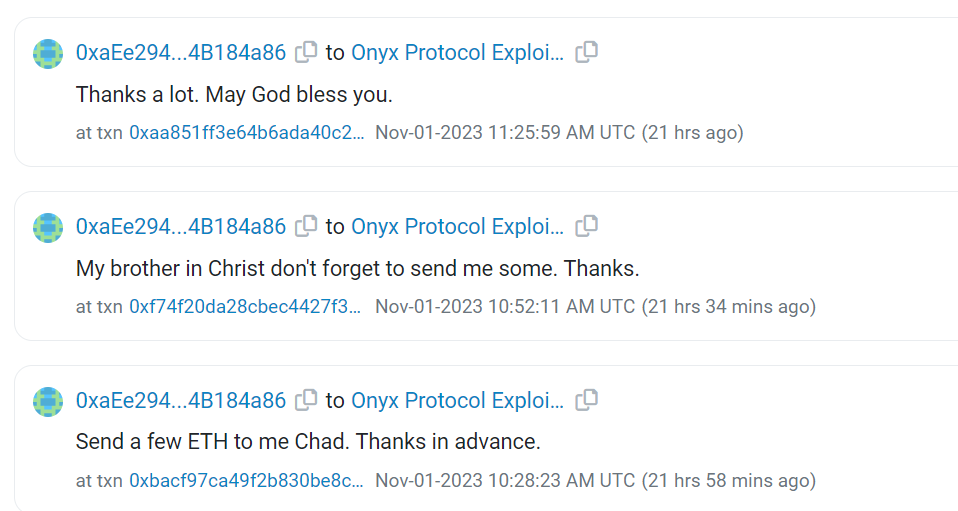

经链上记录分析发现,这三位用户均向攻击者发出请求,希望获得一些以太币,形同在链上用文字乞讨的加密乞丐。而在收到以太币后,他们对攻击者表示了深深的感激之情,具体的用户与攻击者之间的链上互动如下所示:

0xae与攻击者对话记录

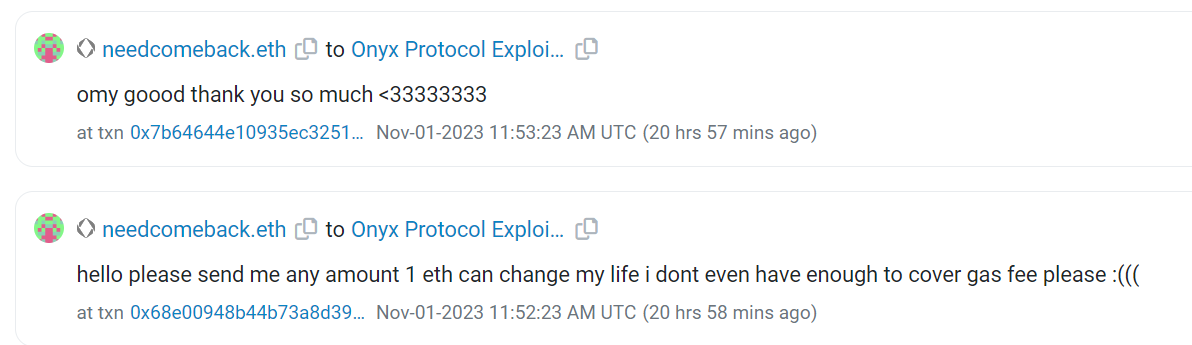

0x1b(域名needcomeback.eth)与攻击者对话记录

虽然向攻击者发送资金请求是过去也曾发生的事情,不过也因为链上记录公开透明,若用户真实身分被追踪到,也不排除Onyx团队会追究责任并要求归还资金。